Informativa privacy per servizi WEB

(ex artt. 13 e 14 Regolamento Europeo 679/2016 – GDPR).

La presente informativa ha lo scopo di descrivere le modalità di gestione del sito in riferimento al trattamento dei dati personali dei visitatori che consultano il sito www.elmisoftware.com.

I dati personali dell’utente, forniti a ELMI S.R.L. (nel seguito ELMI) a seguito della consultazione del sito, attraverso la compilazione del form di contatti o l’inserimento del proprio Curriculum Vitae o la partecipazione ad eventi e/o webinar, sono utilizzati da ELMI nel rispetto dei principi di protezione della privacy stabiliti dal Regolamento Europeo e dalle altre norme vigenti in materia.

· Titolare del trattamento

Il Titolare del trattamento è ELMI S.R.L., con sede in Palermo (PA), Via Alcide De Gasperi, 81, Codice Fiscale e Partita IVA 03286320829 nella persona del suo Amministratore Unico pro tempore.

Eventuali Responsabili del trattamento verranno nominati, all’atto del conferimento da parte del Titolare di incarichi esterni per lo svolgimento dei quali è necessario condividere i dati del Cliente, per le sole finalità connesse ai contratti/rapporti eventualmente in essere tra le parti, tra coloro che presentino garanzie sufficienti per mettere in atto misure tecniche e organizzative adeguate in modo tale che il trattamento soddisfi i requisiti del Regolamento e garantisca la tutela dei diritti dell’interessato e previa sottoscrizione da parte del Responsabile di apposito contratto/addendum all’incarico professionale contenente i requisiti e le specifiche del trattamento stesso.

· Responsabile per la protezione dei dati (DPO/RPD)

Elmi S.r.l. ha nominato un Responsabile per la protezione dei dati contattabile all’indirizzo: dpo@elmisoftware.com.

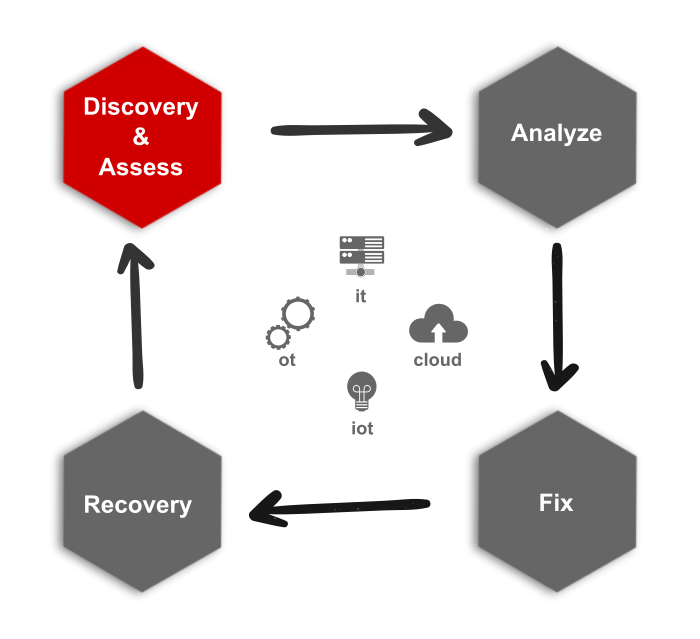

· Finalità e base giuridica del trattamento

Le finalità del trattamento cui sono destinati i dati dell’utente sono:

a) Assolvimento dei rapporti precontrattuali e contrattuali in essere tra le parti e adempimento di norme e obblighi di legge cui il Titolare del trattamento è soggetto (a titolo esemplificativo richieste di assistenza del cliente nell’utilizzo dei prodotti e servizi forniti dall’Azienda);

b) Finalità ulteriori e diverse rispetto a quelle contrattuali (marketing sui prodotti aziendali, invio all’interessato di newsletter, comunicazioni commerciali e/o materiale pubblicitario, servizi e altri prodotti dell’azienda per i quali l’interessato ha manifestato un interesse nel form di richiesta contatto);

c) Contatto degli interessati qualora questi abbiano esplicitamente fatto richiesta all’azienda attraverso il form contatti per la presentazione di un prodotto/servizio offerto dall’azienda o semplicemente a scopo conoscitivo.

d) Colloquio conoscitivo finalizzato all’assunzione in caso di posizioni lavorative aperte, qualora l’interessato abbia inviato il proprio CV all’interno della sezione “lavora con noi” in linea con i requisiti richiesti.

Per il perseguimento delle finalità di cui al punto a) il trattamento dei dati personali dell’interessato è necessario ed il consenso allo stesso è assolto direttamente con la sottoscrizione del contratto di acquisto del prodotto e/o servizio.

Per il trattamento dei dati dell’interessato concernenti la finalità ulteriori rispetto a quelle precontrattuali/contrattuali di cui al punto b) e c) è richiesto il consenso espresso dell’interessato, fornito in forma cartacea o telematica dallo stesso.

Per il trattamento dei dati dell’interessato per le finalità di cui al punto d), l’invio spontaneo del CV costituisce implicito consenso al trattamento.

· Partecipazione a WEBINAR

Nel caso di iscrizione a seminari interattivi tenuti su Internet (Webinar) si avrà in particolare:

Finalità e base giuridica del trattamento

Le finalità del trattamento cui sono destinati i dati dell’utente sono:

a1) dare seguito alla richiesta di iscrizione degli utenti agli eventi WEB (Webinar) organizzati da ELMI;

b1) effettuare la gestione amministrativa e organizzativa degli eventi;

c1) inviare all’iscritto comunicazioni per aggiornarlo sulle nostre attività, per promuovere i nostri servizi e per informarlo sugli eventi che organizziamo. Sarà sempre possibile cancellarsi dalle nostre mailing list utilizzando l’apposita funzione presente nel format della comunicazione o inviando una mail a privacy@elmisoftware.com.

Base giuridica del trattamento è la richiesta d’iscrizione, da parte dell’interessato, agli eventi web organizzati da ELMI.

· Conferimento e natura obbligatoria o facoltativa dei dati

I dati personali richiesti sono esclusivamente quelli necessari per l’espletamento della richiesta dell’utente, nel pieno rispetto dei principi di adeguatezza del trattamento sanciti del Regolamento Europeo. Essi sono pertanto obbligatori in quanto strettamente funzionali all’esecuzione dei servizi richiesti dall’utente; la loro mancata fornitura impedirà, infatti, qualsivoglia trattamento.

In particolare:

– Cognome, nome, e-mail, azienda (per il form “contatti”)

– Cognome, nome, e-mail, numero di telefono, azienda (per il form di partecipazione a webinar)

– Cognome, nome, e-mail, data di nascita, numero di telefono, dati contenuti all’interno del CV (per il form “lavora con noi”)

Detti dati, previo consenso espresso fornito con le modalità suddette, potranno essere utilizzati anche per le finalità ulteriori di cui alla lettera b) del punto precedente.

– Cognome, nome e dati particolari (es. allergie alimentari) nel caso di partecipazioni ad eventi che prevedono colazioni di lavoro

N.B.: il trattamento di dati particolari avverrà solo a seguito di espresso consenso dell’interessato; l’eventuale assenza di consenso con permetterà la eventuale differenziazione dei pasti.

· Modalità del trattamento

Il trattamento dei dati verrà effettuato con l’ausilio di mezzi e strumenti informatici automatizzati e/o cartacei, tali da permettere l’accesso dell’utente/cliente ai suoi dati personali in ns. possesso e secondo le modalità più idonee a garantirne l’integrità, l’aggiornamento, la sicurezza e la riservatezza, proteggendoli altresì da trattamenti non autorizzati e/o illeciti nonché dalla perdita, distruzione o dal danneggiamento accidentale.

· Comunicazione dei dati

Fatte salve le comunicazioni che vengano effettuate in ottemperanza ad obblighi di legge, i dati potranno essere comunicati a soggetti esterni che svolgono specifici incarichi per conto della ELMI previo loro espresso impegno alla tutela dei Suoi dati personali in conformità alle disposizioni della presente Informativa

ed alle norme relative al “Responsabile del trattamento” di cui agli artt. 28 e seguenti del Regolamento UE 679/2016, nonché alle norme di legge applicabili.

· Trasferimento di dati all’estero

I suoi dati saranno trattati dalla ELMI e rimarranno nei nostri archivi e non verranno trasferiti all’estero. Esclusivamente nella eventualità di partecipazione a Webinar, i dati saranno trasmessi alle aziende indicate al seguente paragrafo “Luogo del trattamento”.

· Profilazione

A seguito di eventi o, comunque, nell’eventualità di manifestazione di interesse da parte di clienti verso prodotti e/o servizi proposti, la ELMI effettuerà una “profilazione manuale” al fine di assegnare i nominativi ad aree specifiche (es. infrastruttura, documentale, etc,) di interesse al fine di proporre e/o fornire notizie e/o aggiornamenti in modo mirato.

· Durata del trattamento

Il trattamento dei dati avrà luogo obbligatoriamente per tutta la durata dei rapporti instaurati tra le parti e, successivamente alla conclusione del rapporto/contratto in essere, per ottemperare agli adempimenti di legge di natura civilistica e fiscale applicabili al rapporto in essere, nonché ad ogni altro adempimento/obbligo di legge cui è tenuto il Titolare per quanto riguarda le prestazioni di cui al punto a) mentre, per le prestazioni di cui ai punti b) e c), oggetto di consenso espresso, avrà luogo fino a che tale consenso non verrà revocato dall’interessato.

Con riferimento al trattamento di cui al punto d), i CV spontaneamente inviati saranno conservati nei nostri archivi per un periodo non superiore a 12 mesi.

· Luogo del trattamento

o I trattamenti connessi ai servizi web di questo sito hanno luogo presso le sedi operative del Titolare e sono curati solo da personale tecnico degli uffici incaricato del trattamento. I dati risiedono fisicamente su server proprietari della Elmi installati presso Data Center certificato sito a Palermo.

o I trattamenti connessi agli eventi Webinar, oltre che presso il sito del Titolare del trattamento avverranno presso i server della Società LogMeIn inc. (www.Logmeininc.com) con sede a Boston (Massachusetts) U.S., fornitrice dei servizi di prenotazione e connessione offerti dal Webinar. I dati forniti per il collegamento saranno, inoltre, estratti e trasferiti su una piattaforma di mailing

(creazione, invio e gestione di campagne di marketing) resa disponibile da The Rocket Science Group LLC d/b/a MailChimp con sede ad Atlanta (Georgia) U.S.

· Diritti dell’interessato

In ogni momento l’interessato potrà esercitare, con richiesta scritta, nei confronti del Titolare del trattamento sopra individuato, tutti i diritti riconosciuti dalla normativa europea ed interna applicabili ed in particolare dagli articoli da 15 a 22 del Regolamento Europeo e dalla normativa nazionale in vigore, ed in particolare:

a) il diritto di ottenere la conferma dell’esistenza o meno di dati che lo riguardano, anche se non ancora registrati, e la loro comunicazione in forma intellegibile, il diritto di ottenere gratuitamente l’accesso e/o la copia dei suoi dati personali oggetto di trattamento con l’indicazione di tutti gli aspetti rilevanti al trattamento previsti dal Regolamento Europeo.

b) il diritto di ottenere gratuitamente l’aggiornamento, la rettificazione di dati inesatti, la limitazione del trattamento oppure, quando ne ha interesse, l’integrazione dei dati.

c) il diritto di opporsi, in tutto o in parte al trattamento dei dati personali che lo riguardano ancorché pertinenti alle finalità della raccolta per motivi legittimi o di revocare, in tutto o in parte, il proprio consenso, ove esso sia necessario.

d) il diritto di proporre reclamo ad una autorità di controllo (Garante per la protezione dei dati personali) o autorità giudiziaria;

· Per maggiori informazioni

Per avere maggiori informazioni e per esercitare i diritti stabiliti dal Regolamento Europeo, potete scrivere al Titolare del trattamento, al seguente indirizzo e-mail privacy@elmisoftware.com.

Aggiornata al 06 Dicembre 2023