in cosa consiste il phishing e come riconoscerlo

Il phishing è un attacco informatico che si propaga attraverso e-mail, sms, telefonate o siti web contraffatti, con lo scopo di indurre i malcapitati a commettere azioni potenzialmente dannose, tra cui scaricare malware, condividere informazioni sensibili, o intraprendere ulteriori azioni che comprometterebbero se stessi o la propria organizzazione.

Infatti, conseguentemente ad un attacco di phishing riuscito, si va in contro a furto di credenziali, frodi, attacchi ransomware, violazione dei dati personali e dell’integrità globale dei propri sistemi.

Nel phishing, inoltre, vengono sfruttate tecniche di social engineering, con lo scopo di estorcere dati e informazioni sensibili, ricreando situazioni di criticità o emergenza. Per ulteriori approfondimenti, vi rimandiamo al nostro articolo relativo al “Social Engineering“.

Scopriamo insieme alcuni esempi di phishing più comuni:

Deceptive Phishing

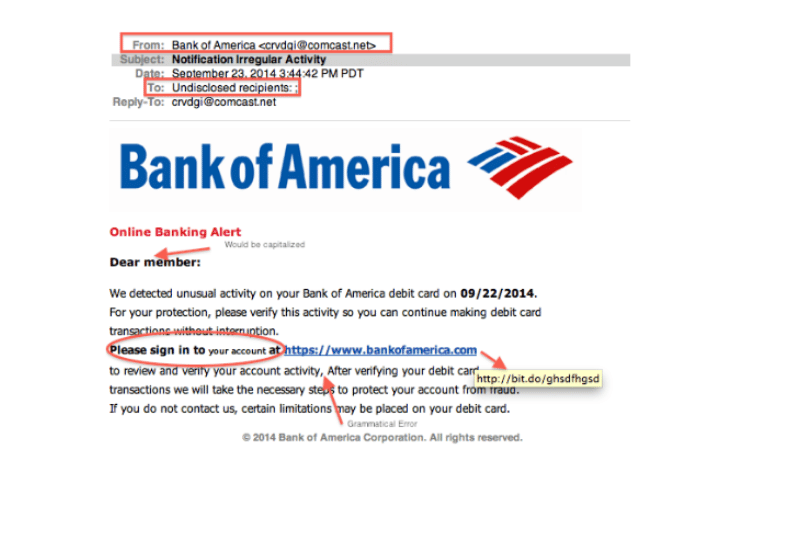

Il Deceptive Phishing è la forma più comune (puoi consultare le statistiche e i trend pubblicati dal Cert-Agid al link Statistiche sulle campagne italiane di malware e phishing – CERT-AGID ) di web phishing, in questo caso, gli hacker tentano di ottenere dalle vittime informazioni sensibili e riservate, al fine di poterle utilizzare a scopi malevoli e/o di truffa in rete. Una e-mail falsa proveniente da una banca che chiede di cliccare su un link per verificare delle attività sospette sul proprio conto corrente, è un esempio di deceptive phishing, che potrebbe presentarsi nel seguente modo:

Analizzando l’immagine sopra che mostra il corpo e l‘intestazione di una mail, possiamo notare alcuni indicatori sospetti:

- L’indirizzo del mittente è “crvdgi@comcast[.]net”, il cui dominio non ha alcuna associazione con il dominio di Bank of America;

- Viene ricostruita inoltre una situazione di “pericolo” (movimenti inusuali su una carta di pagamento) per incutere paura e preoccupazione nei confronti dell’utente e successivamente, viene richiesto nell’immediato di verificare quest’attività “sospetta” effettuando un login al sito https://www[.]bankofamerica[.]com .

- In realtà il link riportato, non corrisponde al reale sito di Bank of America; mediante un’ulteriore tecnica di url-redirect si viene rimandati a http://bit[.]do/ghsdfhgsd .

È possibile pertanto notare questa incongruenza tra i due indirizzi, inoltre, è anche presente una differenza tra i due protocolli utilizzati. Il primo link che viene mostrato presenta il protocollo HTTPS, che utilizza un Secure Socket Layer per cifrare e rendere sicure le comunicazioni tra client e server.

Nel secondo link invece è presente il protocollo HTTP, cioè la versione che non utilizza layer di sicurezza per cifrare le comunicazioni; pertanto, i dati viaggerebbero totalmente in chiaro.

SMiShing e Vishing

Queste due forme di phishing presentano anche qui elementi di urgenza, richieste esplicite di azioni da intraprendere che si differenziano nel canale di comunicazione utilizzato per il deceptive phishing. Nello SMiShing vengono utilizzati gli SMS, nel Vishing (Voice Call Phishing), vengono utilizzate le chiamate telefoniche.

In questo caso, l’aggressore chiamante potrebbe ad esempio presentarsi come il rappresentante di una banca con cui si ha un conto, l’individuo potrebbe affermare di aver riscontrato attività sospette sul tuo account o sulla tua carta di credito, e di conseguenza, ti chiederà ulteriori informazioni per risolvere il problema.

Entrambi hanno lo scopo di ottenere informazioni sensibili o persuadere le persone a compiere azioni che potrebbero metterlo a rischio.

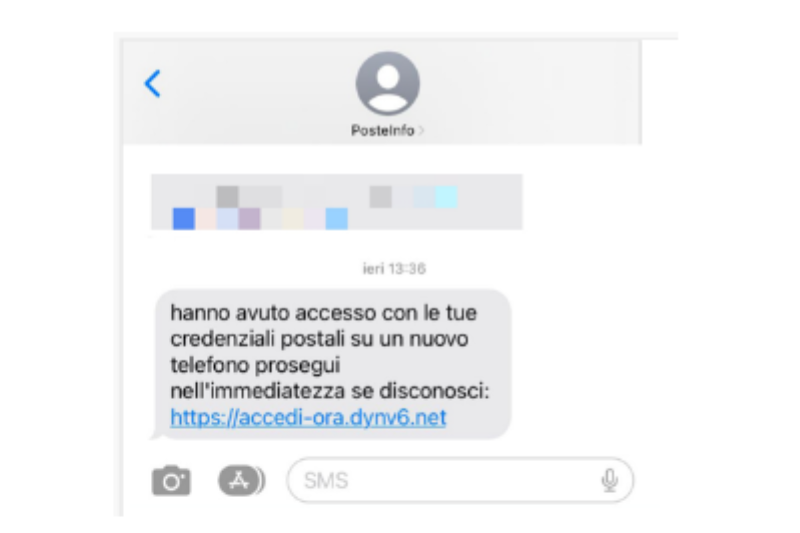

Andiamo ad osservare un esempio di attacco SMiShing (come mostrato nella foto a sinistra). La vittima riceve un SMS che lo informa di un potenziale furto di credenziali, chiaramente il tutto è costruito ad arte affinché l’utente, possa avere una reazione istintiva che lo porterà a cliccare il link contenuto nel messaggio.

Andiamo ad osservare un esempio di attacco SMiShing (come mostrato nella foto a sinistra). La vittima riceve un SMS che lo informa di un potenziale furto di credenziali, chiaramente il tutto è costruito ad arte affinché l’utente, possa avere una reazione istintiva che lo porterà a cliccare il link contenuto nel messaggio.

Da notare l’utilizzo di termini come “immediatezza”, anche qui viene richiesto di compiere un’azione nell’immediato, invitandolo a cliccare il link “https://accedi-ora[.]dynv6.net”.

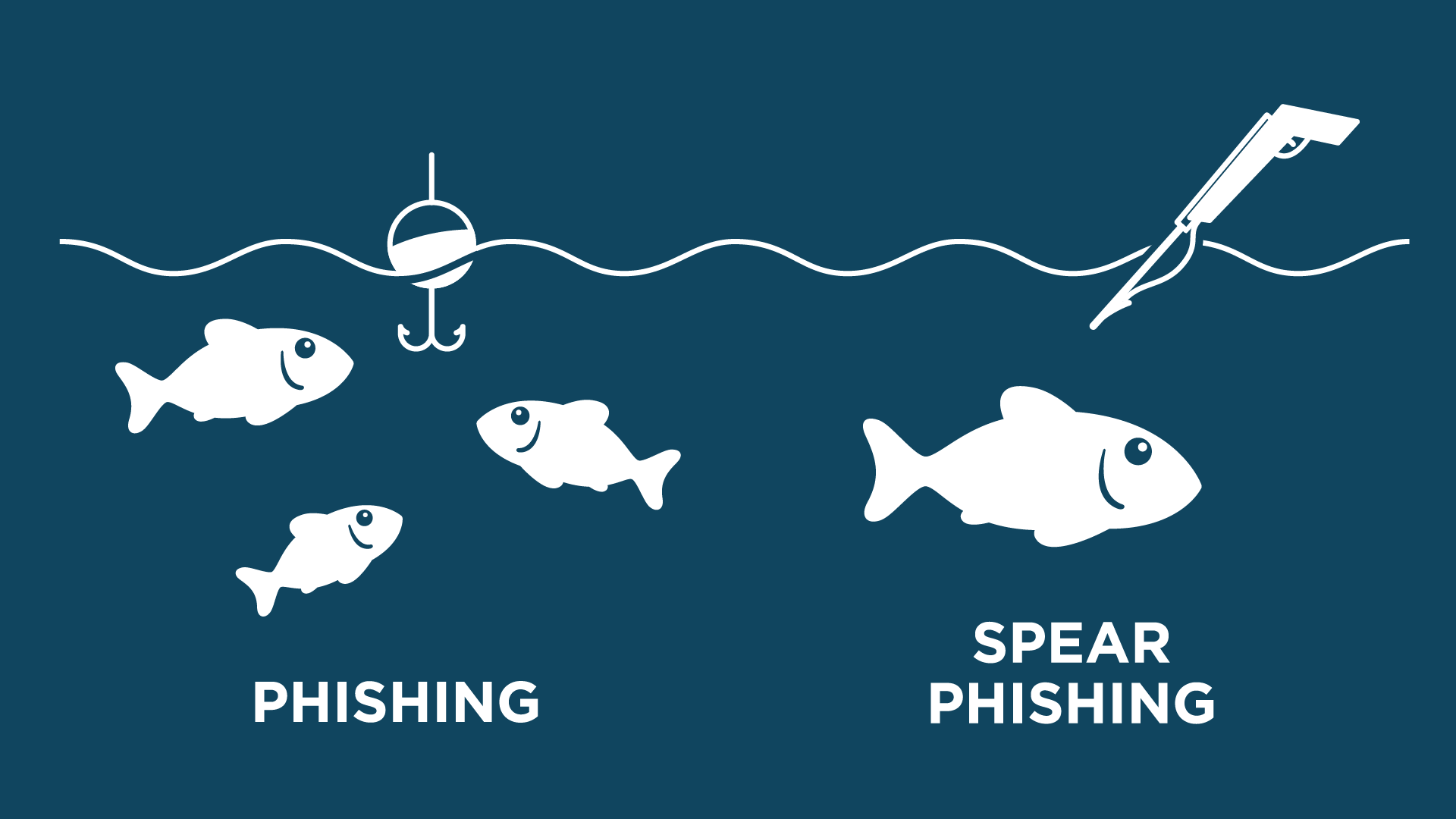

SPEAR Phishing

È una forma di phishing mirato e preciso, rispetto alle precedenti discusse.  Utilizzato principalmente da Hacktivisti o da gruppi di Cyber Criminali legati ad organizzazioni governative.

Utilizzato principalmente da Hacktivisti o da gruppi di Cyber Criminali legati ad organizzazioni governative.

In questa forma di phishing, l’attaccante dedica del tempo allo studio degli interessi, degli hobby, delle piattaforme web utilizzate da un target specifico, in modo tale da poter strutturare e-mail, sms, o altre modalità di contatto, specifico per un determinato utente.

In questo modo, le comunicazioni possono essere personalizzate affinché sembrino autentiche e sarà più facile per il malintenzionato, portare a termine l’attacco.

Whaling

È un attacco mirato a target con una certa rilevanza all’interno di un organigramma aziendale, tipicamente questa forma di Phishing viene eseguita per utenti quali ad esempio:

È un attacco mirato a target con una certa rilevanza all’interno di un organigramma aziendale, tipicamente questa forma di Phishing viene eseguita per utenti quali ad esempio:

- Chief Operations Officer (COO)

- Chief Executive Officer (CEO)

- Chief Finance Officer (CFO).

Risulta essere tra i più complessi da individuare in quanto queste truffe via email vengono effettuate con un volume nettamente inferiore rispetto alle mail di phishing più comuni.

Un esempio comune di Whaling è il CEO Fraud :

Il CEO Fraud, comunemente noto anche come “BEC – Business Email Compromise”, è una forma di phishing, dove gli aggressori si fingono di essere il CEO o il dirigente di un’azienda, con l’obiettivo di ingannare dipendenti, fornitori o partner commerciali, inducendoli a compiere azioni dannose, tipicamente trasferendo fondi o condividendo informazioni riservate, mettendo l’utente vittima, sempre in un contesto di urgenza e/o criticità.

Nel CEO-Fraud, vengono compromesse le e-mail di figure autoritarie aziendali, utilizzando tecniche di ingegneria sociale e informazioni precedentemente raccolte per personalizzare e rendere più credibile la mail di phishing.

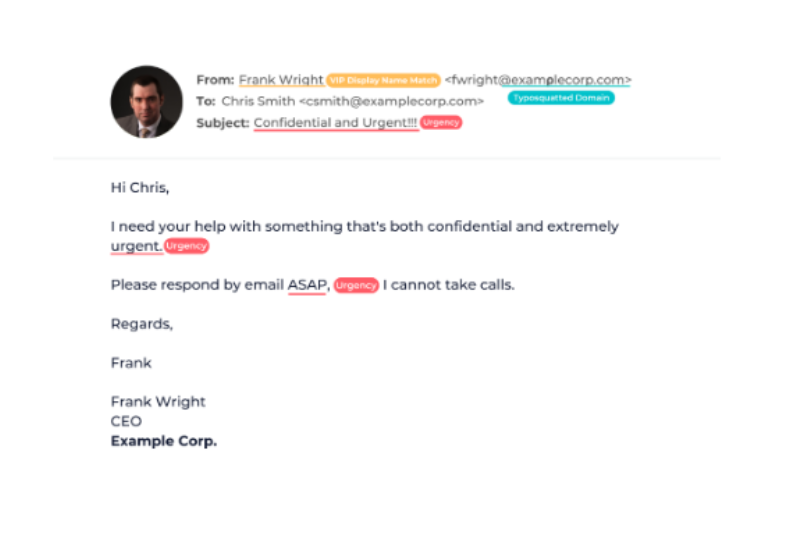

Di seguito un esempio di come potrebbe presentarsi una mail di CEO Fraud:

È possibile osservare come, siano presenti gli elementi di urgenza di cui abbiamo discusso sopra, però vi è un’altra peculiarità su cui è necessario porre ulteriore attenzione:

Nel campo “From”, l’indirizzo e-mail del mittente, presenta un “Typosquatted domain”, in particolare siamo di fronte ad un attacco omografico al dominio “examplecorp.com”.

In un attacco omografico, il cybercriminale sfrutta la peculiare somiglianza di alcuni caratteri tipografici appartenenti ad alfabeti differenti, per indurre in errore la vittima.

Nel nostro esempio, complice la disattenzione e la tecnica d’attacco descritta, l’utente potrebbe non accorgersi che in effetti, la mail non proviene dal dominio legittimo “example[.]com” ma dal dominio “examρle[.]corp”.

In quest’ultimo, la “p” dell’alfabeto latino, viene sostituita con la rho greca “ρ” nel dominio malevolo.

Come difendersi dal phishing: consigli e best practice anti-phishing

Il phishing, continua a rappresentare, nelle sue varianti, uno dei vettori di attacco più utilizzati e con gli effetti più devastanti. Ecco alcuni consigli e best practice da adottare per mitigarne l’impatto:

- Fare sempre attenzione alle e-mail che provengono da mittenti sconosciuti. Verificare sempre l’indirizzo e-mail del mittente e assicurarsi che questo sia legittimo. Inoltre, fare attenzione anche ad eventuali errori di ortografia o grammaticali presenti nel corpo di una mail;

- Le organizzazioni legittime non ti chiederanno mai informazioni personali e/o finanziarie, pertanto, ricorda di non fornire mai password, numeri di carte di credito o dati bancari, tramite e-mail;

- Non cliccare su link sospetti, anche quando sembrano provenire da fonti attendibili, potrebbero indirizzare ad un sito web contraffatto;

- Fare attenzione alle richieste urgenti e/o minacciose: questo tipo di richieste hanno lo scopo di fare agire l’utente in fretta, facendo leva sulla paura e sul timore di incorrere in conseguenze negative.

- Mantieni i software aggiornati: browser web, antivirus e altri programmi vanno sempre tenuti aggiornati con versioni più recenti, in quanto spesso presentano patch di sicurezza, utili al fine di mitigare eventuali nuovi attacchi, che possono presentarsi al seguito di un attacco di phishing riuscito; come, ad esempio, il download di file malevoli contenuti all’interno di una mail;

- Implementa soluzioni Anti-Spam evolute per intercettare le minacce veicolate via e-mail;

- Adottare piani formativi di Security Awareness permette di creare consapevolezza ed addestramento sul tema. Un utente consapevole ed addestrato rappresenterà una solida avanguardia al proliferare del phishing.

Cosa fare in caso di phishing?

Elmi fornisce servizi di sicurezza informatica all’avanguardia, tenendo conto delle ultime tendenze e tecniche utilizzate dagli aggressori informatici.

Richiedi una consulenza con un nostro esperto.